1. 키 배송문제를 해결하는 방법이 아닌 것은?

① 키의 사전 공유에 의한 해결

② 대칭 키 암호에 의한 해결 => 배송문제는 대칭키랑은 연관이 없다.

③ Diffie-Hellman 키 교환

④ 공개 키 암호에 의한 해결

⑤ 키 배포 센터에 의한 해결

2. 키 사전 공유에 대한 설명으로 틀린 것은?

① 사전에 사용자 끼리 알고 있는 사람이어야 한다. => 사전에 안면이 없어도 키 공유가 가능하다

② 지리적으로 멀리 있을 경우 사전 공유가 어렵다.

③ 암호 시스템을 이용하는 사용자의 수가 많아지면 사용하기 어렵다.

④ 인터넷이나 우편을 통해 키를 전달하는 것은 위험하다.

⑤ 인편 등을 통해서 직접 전달하는 것이 안전하다.

3. 키 배포 센터를 이용하여 통신을 할 경우의 장점으로 올바른 것은?

① 사전에 사용자 끼리 서로 알고 있을 필요가 없다.

② 대칭암호 비밀키를 상대방에게 전달할 필요가 없다.

③ 개별적으로 보관해야 할 통신 대상자들의 키를 보관하지 않아도 된다.

=> 배포센터에서 관리를 하므로, 개인의 부담이 적어진다

④ 신분 노출을 피할 수 있다.

⑤ 시간을 절약할 수 있다.

4. 키 배포 센터를 이용하여 통신을 할 경우에 사용되는 세션 키에 대한 설명으로 적합한 것은?

① 반복적으로 사용할 수 있는 장점이 있다.

② 보안을 이유로 해당 통신에만 사용한다.

③ 통신 대상자와 사전에 협의를 통해 만들어야 한다.

④ 다량으로 만들어 사용할 수 있는 장점이 있다.

⑤ 공개 키 암호와 대칭키 암호 모두에 적용되는 기법이다.

5. Diffie-Hellman 키 교환을 이용하여 암호 통신을 할 경우에 초기에 쌍방이 특정 정보를 서로 교환하는데

이 정보에 대한 설명으로 적합한 것은?

① 이 교환 정보는 사전에 쌍방이 공유하고 있는 값이어야 한다.

② 키 배포 센터에서 제공되는 공통된 값을 교환에 사용한다.

③ 교환된 값을 바로 통신에 키로 사용한다.

④ 도청자가 읽어도 문제가 되지 않는다.

⑤ 대칭암호 시스템에서 사용하는 대표적인 키 교환 방법이다.

• Diffie-Hellman 키 교환

– 암호 통신을 원하는 두 사람이 있다면 어떤 정보를 교환한다

• 이 정보는 도청자 이브에게 노출 되어도 무방

– 두 사람은 교환한 정보를 가지고 동일한 키를 각각 생성할 수 있다

• 하지만 도청자 이브는 같은 키를 만들 수 없다

6. 공개키 암호를 이용한 키 배송에 대한 설명으로 적합하지 않은 것은?

① 수신자는 미리 암호화 키를 송신자에게 알려 준다.

② 이 암호화 키는 도청자에게 알려져도 괜찮다.

③ 송신자는 그 암호화 키를 써서 보내고자 하는 메시지를 암호화하고 그것을 수신자에게 보낸다.

④ 수신된 암호문을 복호화할 수 있는 것은 복호화 키를 가지고 있는 사람(수신자)뿐이다.

⑤ 대칭암호 시스템을 이용한 키 배송이 더 안전하지만 시간이 더 많이 걸리는 단점이 있다.

=> 대칭암호는 암호화와 복호화 키가 같으므로 더 안전하지는 않다.

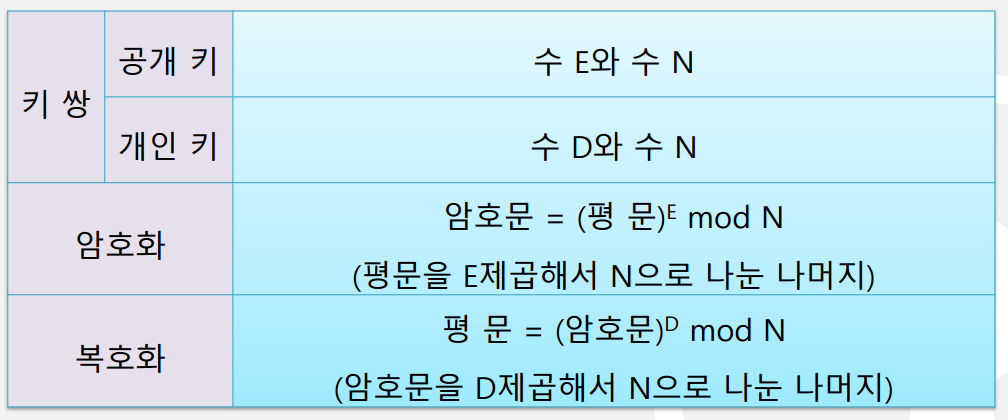

공개 키 암호

– 대칭 암호

• 「암호화 키」와 「복호화 키」 동일

– 공개 키 암호

• 「암호화의 키」와 「복호화 키」 다르다

• 「암호화 키」를 가지고 있는 사람이라면 누구든지 암호화 할 수 있음

• 하지만 「암호화 키」를 가지고 있어도 복호화할 수는 없다

• 복호화 할 수 있는 것은 「복호화 키」를 가지고 있는 사람 뿐임

7. 암호 시스템에 대해 올바른 것은?

① 공개키 암호가 대칭암호 보다 암호 해독에 더 강하다. => 알 수 없다(키값마다 다름)

② 공개키 암호 기술이 보편화 되면 대칭키 암호는 차차로 공개키 암호로 대체될 것이다. => 각각 장단점 존재

③ 암호 시스템의 안전도는 키의 길이와 암호 해독에 필요한 계산시간에 좌우된다.

④ 공개키를 사용하면 키 분배가 대칭키를 사용할 때보다 훨씬 쉬워진다. => 대칭키는 서로 값이 같으므로 분배가 쉽다

⑤ 동일한 키의 길이라면 공개키 암호가 더 안전하다. => 알 수 없다(키값마다 다름)

=> 암호의 안전도는 암호해독 시간에 따른다

• 공개 키 암호(public-key cryptography)

– 「암호화 키」와 「복호화 키」가 분리

– 송신자는 「암호화 키」를 써서 메시지를 암호화하고, 수신자는 「복호화 키」를 써서 암호문을 복호화

8. 공개키 암호에 대한 설명으로 적합하지 않는 것은?

① 암호화 키와 복호화 키 모두 비밀로 해야 한다. => 복호화키만 공유가 안되면 됨

② 송신자가 필요한 것은 암호화 키뿐이다.

③ 수신자가 필요한 것은 복호화 키뿐이다.

④ 도청자에게 알려지면 곤란한 것은 복호화 키이다.

⑤ 암호화 키는 도청자에게 알려져도 괜찮다.

9. 다음 빈칸에 알맞은 말을 순서대로 나열한 것은?

대칭암호에서 사용하는 키는 _____ 라고 불린다. 공개키 암호에서 사용되는 두 개의 키는_____ 와 _____ 라고 불린다.

① 비밀키, 공개키, 개인키

② 개인키, 비밀키, 공개키

③ 공개키, 비밀키, 개인키

④ 공개키, 비밀키, 대칭키

⑤ 개인키, 공개키, 대칭키

11. 공개키 암호구조의 핵심요소가 아닌 것은?

① 평문과 암호문

② 암호 알고리즘

③ 공개키와 개인키

④ 복호 알고리즘

⑤ 인증서 => 인증서는 연관이 없다

다음은 밥이 공개키 암호 시스템을 이용하여 앨리스로부터 메시지를 받는 과정을 설명한 것이다.

(1) 밥은 공개 키와 개인 키로 이루어진 한 쌍의 키를 만든다.

(2) 밥은 ________를 앨리스에게 보낸다.

(3) 앨리스는 _____________를 써서 메시지를 암호화 한다.

(4) 앨리스는 암호문을 밥에게 보낸다.

(5) 밥은 ____________를 써서 암호문을 복호화 한다.

다음 물음 12~14에 대해 답하시오.

12. 위의 (2)의 빈칸에 알맞은 것은?

① 자신의 개인 키 ② 자신의 공개 키 ③ 자신의 암호화된 개인키 ④ 자신의 암호화된 공개키 ⑤ 세션 키

13. 위의 (3)의 빈칸에 알맞은 것은?

① 밥의 공개키 ② 자신의 개인키 ③ 밥의 개인키 ④ 세션 키 ⑤ 자신의 공개키

14. 위의 (5)의 빈칸에 알맞은 것은?

① 자신의 공개키 ② 자신의 개인키 ③ 앨리스의 공개키 ④ 세션 키 ⑤ 앨리스의 개인키

15. 공개키를 이용하면 암호의 키 배송 문제를 해결 할 수 있다. 하지만 이것으로 모든 문제가 없어진 것은 아니다.

입수한 공개 키가 정말로 바른 공개 키인지 어떤지를 판단할 필요가 있기 때문이다.

그 이유로 다음의 어떤 공격이 가능하기 때문인가?

① 전수 공격 ② 생일 공격 ③ 중간자 공격 ④ 서비스 거부 공격 ⑤ 재전송 공격

16. 다음 중 모듈 계산이 틀린 것은?

① 7³ mod 13 = 5

=> 7x 7x 7 mod 13 => 49 x7 mod 13 => 343 mod 13 => 83 / 13 => 83 - 78 = > 5

② 6³ mod 17 = 12 ->

6 x 6 x6 mod 17 => 36 x 6 mod 17 => 216 mod 17 => 46-34 => 12

③ 23 + 67 mod 8 = 2 --> 23+67 mod 8 => 90 mod 8 => 8*11 = 88 , 90 - 88 =2

④ 11² mod 2 = 1 => 11x 11 mod 2 => 121 mod 2 = > 1

⑤ 9 x 7 mod 7 = 9 --> 63 mod 7 => 7*9 = 63 = > 63-63 = 0 값 : 0

(note) 괄호가 없는 경우 덧셈과 곱셈의 연산 우선순위가 다름에 유의.

17. 다음에 대해서 RSA 알고리즘을 적용하여 메시지 M을 암호화 했을 때 암호문 C 값은 무엇인가?

p = 3, q = 11, E = 7, 평문 M = 5

① C = 13 ② C = 14 ③ C = 15 ④ C = 16 ⑤ C = 17

N = p x q => 33

L = lcm(p-1, q-1) // lcm 은 최소공배수 lcn(2, 10) = 10

E = 1 < E < L = > L 은 10 1 < E < 10 , gcd( E, 10) = 1 이 나와야 함.

D = 1 < D < L => L은 10 , 1 < D < 10 , E x D mod L = 1 이 나와야함 .

7xD mod 10 = 1 , 7의 배수중 일의자리가 1인것 D= 3

5 x 5 x5 x5 x5 x5 x5 mod 33 => C 78125 mod 33 => 14

18. 다음에 대해서 RSA 알고리즘을 적용하여 메시지 M을 암호화 했을 때 암호문 C 값은 무엇인가?

p = 5, q = 11, E = 3, 평문 M = 9

① C = 13 ② C = 14 ③ C = 15 ④ C = 16 ⑤ C = 17

9x9x9 mod 55 => 729 mod 55 => 179 - 165 => 14

19. RSA 알고리즘을 이용하는 공개키 암호 시스템에서, 공개키가 ( e, n ) = ( 5, 35 ) 라고 할 때

전송된 암호문 c = 10을 이브가 가로챘다고 하자. 이에 대응되는 평문 M은 무엇인가?

① M = 3 ② M = 5 ③ M = 7 ④ M = 8 ⑤ M = 25

=> 일반적인 방법으로는 찾기 힘듬, 보기가 있어서 찾을 수 있음 .

E = 5 , N = 35 , C = 10

10 = x 의 5승 mod 35 => M =5

20. RSA 암호 시스템의 안전성을 보장해주는 것으로 적합하지 않은 것은?

① 전사 공격을 할 경우 현실적인 시간 내에 완료할 수 없다.

② 공개키를 알고 있다고 해도 개인키를 알 수 있는 방법이 없다.

③ 공개키의 N 값을 소인수 분해하는 데 시간이 많이 걸린다.

④ 이산 대수를 구하는 빠른 방법을 알지 못하기 때문이다.

⑤ 큰 소수가 부족하기 때문이다. => 소수는 관계가 없다. 이산대수를 빨리 구하는 방법이 없어서 암호성이 높음

'정보 > 공부' 카테고리의 다른 글

| [컴퓨터 보안] 알기 쉬운 정보 보안 개론 chapter 08 (0) | 2022.06.17 |

|---|---|

| [컴퓨터 보안] 알기쉬운 정보보안 개론 chapter 07 (0) | 2022.06.17 |

| [컴퓨터 보안] 알기쉬운 정보보안 개론 chapter 05 (0) | 2022.06.16 |

| [컴퓨터보안]알기쉬운 정보보호 개론 chapter 04 (0) | 2022.06.16 |

| [컴퓨터보안]알기쉬운 정보보호 개론 chapter 03 (0) | 2022.06.16 |

댓글